1. 目标web应用表单存在口令猜测攻击

情况说明:

攻击者暴力破解用户帐号信息。

解决方案:

利用cookie或数据库等工具记录用户登录失败次数,达到一定限度则锁定帐号。

2. cookie中缺少HttpOnly属性

情况说明:

cookie中缺少HttpOnly属性会导致攻击者可以通过程序(JS脚本、Applet等)获取到 用户的cookie信息,造成用户cookie信息泄露,增加攻击者的跨站脚本攻击威胁。

解决方案:

HttpCookie myCookie = new HttpCookie("myCookie");

myCookie.HttpOnly = true;

Response.AppendCookie(myCookie);

3. 目标存在永久性Cookie

情况说明:

攻击者可利用Cookie永久性获取用户身份。

解决方案:

不要设置cookie为永久性的,修改cookie的属性expires的值,将cookie在会话关 闭时则无效;或者一段时间内,过期后无效。

HttpCookie myCookie = new HttpCookie("myCookie");

myCookie.Expired= Datetime.Now.AddDays(-1);

Response.AppendCookie(myCookie);

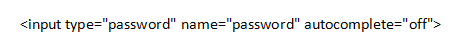

4. 目标web应用表单密码类型输入启用了自动完成操作

情况说明:

攻击者容易从本地浏览器缓存中获取用户明文帐号密码,导致用户信息泄露。

解决方案:

5. 目标URL存在系统命令注入漏洞

情况说明:

应用程序为了和操作系统交互需要调用系统命令并返回执行结果。如果应用程序接收用户输入而没有做充分过滤便执行系统命令,导致攻击者可以以当前用户权限执行任意系统命令。

解决方案:

对所有提交的内容进行特殊字符检测并过滤。

6. 目标URL存在SQL注入漏洞

情况说明:

很多WEB应用中都存在SQL注入漏洞。SQL注入是一种攻击者利用代码缺陷进行攻击的方式,可在任何能够影响数据库查询的应用程序参数中利用。例如url本身的参数、post数据或cookie值。

解决方案:

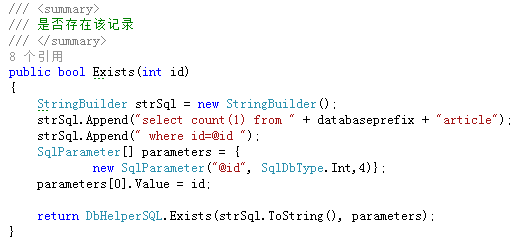

使用参数化,如下图。