1. 目标服务器存在应用程序错误

情况说明:

暴露错误信息。

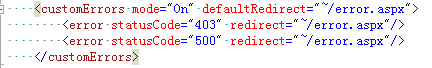

解决方案:

设置404等隐蔽错误信息。

2. 目标服务器允许从任何域进行flash访问

情况说明:

文件浏览器安全模型通常会阻止web内容从一个域访问另一个域中的数据,这就 是俗称的“同源策略”。

flash在跨域时唯一的限制策略就是crossdomain.xml文件,该文件限制了flash是否 可以跨域读写数据以及允许从什么地方跨域读写数据,即指明了远程flash是否可 以加载当前网站的资源(图片、网页内容、flash等),当allow-access-from的domain 属性设置为*时,将导致严重的安全问题,如信息泄露、CSRF等。

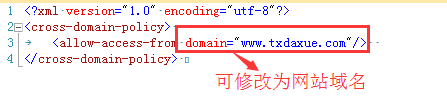

解决方案:

修改crossdomain.xml的domain。

3. 目标URL存在电子邮件地址模式

情况说明:

如果我们人为输入的就是文件里含有邮箱的信息(以js文件居多)。

解决方案:

找到含有邮件地址的文件并删除邮件地址信息即可。

4. 目标服务器启用了OPTIONS方法

情况说明:

OPTIONS方法是用于请求获得由Request-URI标识的资源在请求/响应的通信过程中可以使用的功能选项。通过这个方法,客户端可以在采取具体资源请求之前,决定对该资源采取何种必要措施,或者了解服务器的性能。OPTIONS方法可能会暴露一些敏感信息,这些信息将帮助攻击者准备更进一步的攻击。

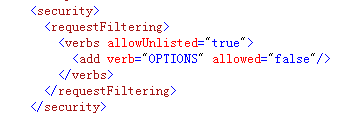

解决方案:

禁用服务器上的options方法。

5. 点击劫持:X-Frame-Options未配置

情况说明:

点击劫持(ClickJacking)是一种视觉上的欺骗手段。攻击者使用一个透明的、不可见的iframe,覆盖在一个网页上,然后诱使用户在该网页上进行操作,此时用户将在不知情的情况下点击透明的iframe页面。通过调整iframe页面的位置,可以诱使用户恰好点击在iframe页面的一些功能性按钮上。

HTTP 响应头信息中的X-Frame-Options,可以指示浏览器是否应该加载一个 iframe 中的页面。如果服务器响应头信息中没有X-Frame-Options,则该网站存在ClickJacking攻击风险。

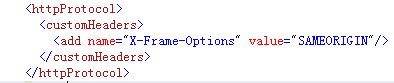

解决方案:

设置 X-Frame-Options 阻止站点内的页面被其他页面嵌入从而防止点击劫持。

6. 目标站点存在javascript框架库漏洞

情况说明:

如果网站使用了存在漏洞的 JavaScript 框架或库,攻击者就可以利用此漏洞来劫持用户浏览器,进行挂马、XSS、Cookie劫持等攻击。

解决方案:

将受影响的javascript框架库升级到最新版本。并且检查受影响的功能。

7. jQuery 存在 XSS 漏洞

情况说明:

jQuery 在过滤用户输入数据时,所使用的正则表达式存在缺陷,可能导致 location.hash 跨站漏洞。

解决方案:

将受影响的javascript框架库升级到最新版本。并且检查受影响的功能。

8. 可能存在应用程序的默认测试用例文件

解决方案:

删除文件。